Nozomi Networks Enters Next Phase of Growth as Mitsubishi Electric Completes Acquisition

Read the NewsEm qualquer ambiente tecnológico, a prática da higiene básica da segurança cibernética contribui muito para a resiliência. Muitas práticas básicas de segurança cibernética são transferidas da TI para OT, com maior ênfase em áreas como segmentação e monitoramento contínuo para compensar as oportunidades pouco frequentes de aplicação de patches. As melhores práticas incluem:

Criada especificamente para redes industriais, a plataforma Nozomi Networks se destaca por oferecer visibilidade por meio de inventário automatizado de ativos e monitoramento contínuo.

A visibilidade do que está acontecendo na sua rede é a pedra angular da segurança cibernética; não é possível gerenciar o que não se pode ver. Quais ativos estão conectados à sua rede? À Internet? O que está falando com o quê, usando quais protocolos? Quem está fazendo login, para quê, de onde? Há algum tráfego não autorizado? Seus controles e políticas estão funcionando conforme o planejado? Nenhuma dessas perguntas pode ser respondida sem visibilidade, o que envolve

Em ambientes industriais, a visibilidade da rede não é essencial apenas para a segurança cibernética, mas também para solucionar anomalias operacionais e outros problemas. Por exemplo, a detecção de anomalias no tráfego de dados pode não apenas sinalizar uma possível intrusão cibernética, mas também indicar um equipamento com mau funcionamento que precisa de atenção imediata.

A plataforma Nozomi Networks usa uma variedade de métodos de coleta de dados, incluindo monitoramento de rede, monitoramento de endpoint, monitoramento sem fio e smart polling, para fornecer visibilidade contínua de todos os seus ativos e seus níveis de risco, mesmo quando eles não estão se comunicando ativamente.

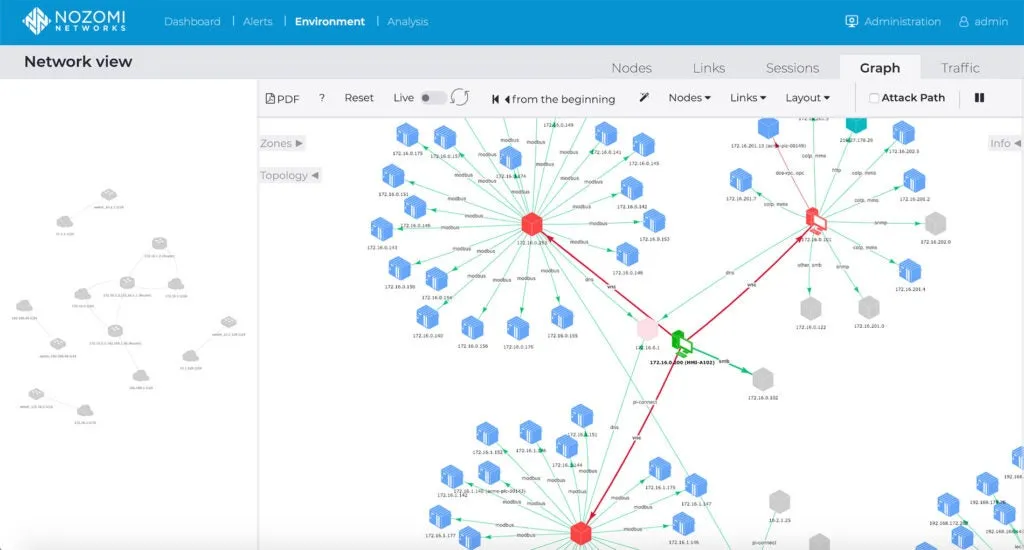

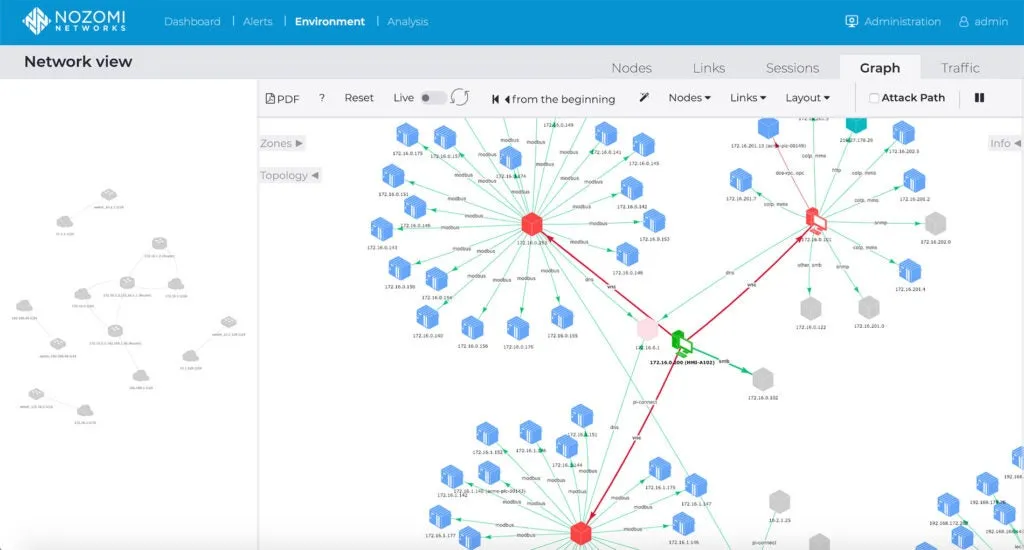

Assim que a instalação é concluída, a plataforma começa a analisar o tráfego da rede ICS e cria uma visualização interativa que mostra uma visão macro de toda a rede, bem como de cada ativo e nó individual, com a capacidade de detalhar qualquer ponto de extremidade ou conexão para ver atributos detalhados:

Esse gráfico também fornece visibilidade das comunicações de rede e destacará quaisquer violações da política de segmentação. Por exemplo, a plataforma Nozomi Networks pode detectar quando ativos críticos estão se comunicando com a Internet e quando há regras de firewall ou políticas de controle de acesso mal configuradas.

O gerenciamento automatizado de ativos oferece visibilidade fundamental sobre o que está conectado à rede, seus principais atributos e, idealmente, contexto adicional para solução de problemas operacionais e investigação de ameaças. Um inventário automatizado de ativos elimina pontos cegos ao fornecer visibilidade em tempo real dos ativos OT , conexões, comunicações, protocolos e muito mais.

A plataforma Nozomi Networks enriquece os perfis de dispositivos OT e IoT derivados de sensores com informações detalhadas de ativos baseadas em IA de nosso Asset Intelligence para fornecer um inventário de ativos quase 100% preciso e sempre atualizado.

O monitoramento contínuo em tempo real da sua rede e dos ativos conectados é a base da segurança de OT. O grande volume de dispositivos OT e IoT com hardware especializado, protocolos incomuns ou proprietários e sem recursos de segurança incorporados torna-os muito mais difíceis de monitorar e gerenciar do que os sistemas de TI tradicionais.

O monitoramento contínuo abrange os principais recursos cibernéticos, como inventário de ativos, inspeção passiva profunda de pacotes, bem como coleta segura e ativa de dados, mapeamento e priorização de vulnerabilidades e detecção de anomalias e ameaças. Ele permite que você detecte possíveis incidentes antes que eles afetem suas operações. Se ocorrer um ataque ou acidente, as informações do monitoramento contínuo o ajudarão a entender melhor a magnitude do impacto e como reagir.

Em qualquer ambiente tecnológico, a prática da higiene básica da segurança cibernética contribui muito para a resiliência. Muitas práticas básicas de segurança cibernética são transferidas da TI para OT, com maior ênfase em áreas como segmentação e monitoramento contínuo para compensar as oportunidades pouco frequentes de aplicação de patches. As melhores práticas incluem:

Criada especificamente para redes industriais, a plataforma Nozomi Networks se destaca por oferecer visibilidade por meio de inventário automatizado de ativos e monitoramento contínuo.

A visibilidade do que está acontecendo na sua rede é a pedra angular da segurança cibernética; não é possível gerenciar o que não se pode ver. Quais ativos estão conectados à sua rede? À Internet? O que está falando com o quê, usando quais protocolos? Quem está fazendo login, para quê, de onde? Há algum tráfego não autorizado? Seus controles e políticas estão funcionando conforme o planejado? Nenhuma dessas perguntas pode ser respondida sem visibilidade, o que envolve

Em ambientes industriais, a visibilidade da rede não é essencial apenas para a segurança cibernética, mas também para solucionar anomalias operacionais e outros problemas. Por exemplo, a detecção de anomalias no tráfego de dados pode não apenas sinalizar uma possível intrusão cibernética, mas também indicar um equipamento com mau funcionamento que precisa de atenção imediata.

A plataforma Nozomi Networks usa uma variedade de métodos de coleta de dados, incluindo monitoramento de rede, monitoramento de endpoint, monitoramento sem fio e smart polling, para fornecer visibilidade contínua de todos os seus ativos e seus níveis de risco, mesmo quando eles não estão se comunicando ativamente.

Assim que a instalação é concluída, a plataforma começa a analisar o tráfego da rede ICS e cria uma visualização interativa que mostra uma visão macro de toda a rede, bem como de cada ativo e nó individual, com a capacidade de detalhar qualquer ponto de extremidade ou conexão para ver atributos detalhados:

Esse gráfico também fornece visibilidade das comunicações de rede e destacará quaisquer violações da política de segmentação. Por exemplo, a plataforma Nozomi Networks pode detectar quando ativos críticos estão se comunicando com a Internet e quando há regras de firewall ou políticas de controle de acesso mal configuradas.

O gerenciamento automatizado de ativos oferece visibilidade fundamental sobre o que está conectado à rede, seus principais atributos e, idealmente, contexto adicional para solução de problemas operacionais e investigação de ameaças. Um inventário automatizado de ativos elimina pontos cegos ao fornecer visibilidade em tempo real dos ativos OT , conexões, comunicações, protocolos e muito mais.

A plataforma Nozomi Networks enriquece os perfis de dispositivos OT e IoT derivados de sensores com informações detalhadas de ativos baseadas em IA de nosso Asset Intelligence para fornecer um inventário de ativos quase 100% preciso e sempre atualizado.

O monitoramento contínuo em tempo real da sua rede e dos ativos conectados é a base da segurança de OT. O grande volume de dispositivos OT e IoT com hardware especializado, protocolos incomuns ou proprietários e sem recursos de segurança incorporados torna-os muito mais difíceis de monitorar e gerenciar do que os sistemas de TI tradicionais.

O monitoramento contínuo abrange os principais recursos cibernéticos, como inventário de ativos, inspeção passiva profunda de pacotes, bem como coleta segura e ativa de dados, mapeamento e priorização de vulnerabilidades e detecção de anomalias e ameaças. Ele permite que você detecte possíveis incidentes antes que eles afetem suas operações. Se ocorrer um ataque ou acidente, as informações do monitoramento contínuo o ajudarão a entender melhor a magnitude do impacto e como reagir.